Hostwinds Tutoriais

Resultados da busca por:

Índice

Como configurar o DNS usando Bind em seu servidor

Tag: Nameservers, DNS, Bind

Neste guia, você aprenderá como configurar um DNS interno usando Apache e bind. Isso permitirá que você configure servidores de nomes privados e conecte seu domínio ao servidor sem usar um painel de controle. Você precisará se conectar ao seu servidor via SSH ou outro método, como VNC. Para obter mais informações sobre como se conectar ao seu servidor via SSH, consulte Conectando-se ao seu servidor via SSH.

Para executar o bind e continuar com este guia, você precisará ter o LUMINÁRIA pilha instalada em seu servidor Hostwinds.

Configurando Seu DNS

Passo 1. Você precisará instalar os pacotes BIND9. Você pode fazer isso correndo.

apt-get install -y bind9 bind9utils bind9-doc dnsutils

Passo 2. Uma vez instalados estes, você precisará editar que você é nomeado. Conf.Options Arquivo, você pode fazer isso executando nano ou seu editor de texto favorito.

nano /etc/bind/named.conf.options

Você precisará adicionar seus endereços IP como "Forwarters" se tiver dois endereços IPv4, poderá usar aqueles ou usar o IPv4 principal e seu IPv6.Você também precisará adicionar escorregar {localhost;104.xxx.xxx.xx;};usando seu IP principal.Você pode ver um exemplo disso abaixo.

options {

directory "/var/cache/bind";

// If there is a firewall between you and nameservers you want

// to talk to, you may need to fix the firewall to allow multiple

// ports to talk. See http://www.kb.cert.org/vuls/id/800113

// If your ISP provided one or more IP addresses for stable

// nameservers, you probably want to use them as forwarders.

// Uncomment the following block and insert the addresses replacing

// the all-0's placeholder.

listen-on { localhost; 104.XXX.XXX.XX; };

forwarders {

104.XXX.XXX.XX;

2607:XXXX:XXXX:XXX::X;

};

//========================================================================

// If BIND logs error messages about the root key being expired,

// you will need to update your keys. See https://www.isc.org/bind-keys

//========================================================================

dnssec-validation auto;

auth-nxdomain no; # conform to RFC1035

listen-on-v6 { any; };

};

Etapa 3. Você precisará adicionar zonas DNS em suas zonas named.conf.default usando seu editor de texto:

nano /etc/bind/named.conf.default-zones

Você precisará adicionar duas zonas. O primeiro seria para o seu domínio, example.com. O segundo seria para o seu DNS reverso, 104.xxx.xx.in-addr.arpa

zone "example.com" {

type master;

file "/etc/bind/db.example.com";

allow-update { none; };

};

zone "104.XXX.XXX.in-addr.arpa" {

type master;

file "/etc/bind/db.104";

allow-update { none; };

};

Passo 4. Você precisará criar os arquivos de zona real que você acabou de ligar, então vamos usar nano para editar este arquivo db.example.com

nano /etc/bind/db.example.com

Este arquivo deve ser semelhante a este, substituindo example.com pelo domínio desejado e o endereço IP pelo fornecido pelo seu servidor

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME example.com

Você também terá que criar um arquivo de zona para o seu DNS reverso da mesma maneira que você fez o db.example.com acima. No entanto, o arquivo deve se parecer com isso

$TTL 604800

@ IN SOA ns1.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

5 IN PTR ns1.example.com.

@ IN NS ns2.example.com.

10 IN PTR ns2.example.com.

Toda vez que você atualiza esses arquivos, você terá que aumentar o número de série. Seria melhor se você também tivesse certeza de substituir o exemplo.com pelo nome do domínio real.

Etapa 5. Você pode verificar sua configuração e zonas executando estes comandos

named-check conf

named-checkzone example.com db.example.com

named-checkzone 104.XXX.XXX.in-addr.ARPA /etc/bind/db.104

Se a configuração for boa, confira o conf negligenciará nada.

Se a zona é boa, a zona de verificação nomeada retornará a saída semelhante à seguinte:

zona example.com/IN: serial carregado 10

Está bem

Etapa 6. Depois de todas as configurações e zonas, você precisará reiniciar e ativar o BIND9

systemctl restart bind9

systemctl enable bind9

Etapa 7. Finalmente, você precisará informar o servidor para verificar o nome. conf. Você pode fazer isso editando seu arquivo / etc / bind9 para verificar o nome. conf.

nano /etc/default/bind9

O arquivo deve parecer semelhante a isso:

OPTIONS="-u bind -c /etc/bind/named.conf"

Etapa 8. Verifique o status do bind9 para quaisquer erros adicionais

systemctl status bind9.service

Deve ser assim:

bind8.service - Berkeley Internet Name Domain (DNS)

Loaded: loaded (/usr/lib/systemd/system/bind9.service; enabled; vendor preset: disabled)

Active: active (running) since Thu 2018-11-15 21:57:23 UTC; 18h ago

Main PID: 23785 (named)

CGroup: /systemd/bind9.service

└─23785 /etc/default/bind9 -u bind -c /etc/bind/named.conf

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com systemd[1]: Started Berkeley Internet Nam....

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: command channel listening o...3

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: managed-keys-zone: loaded s...1

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: lo...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...0

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: all zones loaded

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: running

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone example.com/IN: se...)

Nov 15 21:57:23 xxxxxxxxxxxx.hostwindsdns.com bind[23785]: zone 104.xxx.xxx.in-addr.ar...)

Configurando Registros Glue

Para completar seus servidores de nomes, você precisará ir ao seu registrador de domínio e configurar 'cola registros' em seus servidores de nomes.É aqui que você conecta os registros de nomes para o IP dos servidores de nomes.Aqui está um exemplo de um domínio registrado no HostWinds para ajudá-lo a definir isso seguindo o exemplo neste guia.

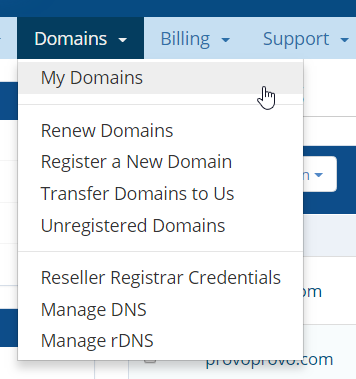

Passo 1. Na área do seu cliente, selecione o Domínios dropdown e selecione Meus Domínios da drop-down

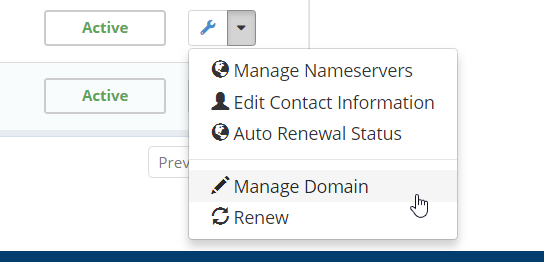

Passo 2. Selecione a lista suspensa ao lado do ícone da chave e escolha Gerenciar domínios.

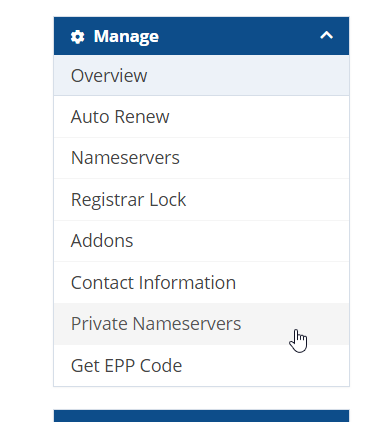

Etapa 3. No lado esquerdo do Gerir caixa, escolha _Servidor de Nomes Privado_'

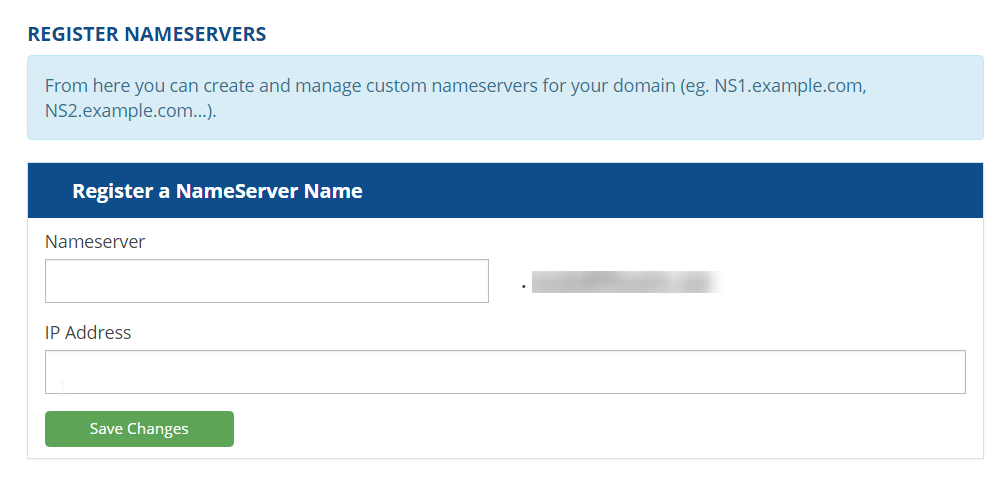

Passo 4. Aqui é onde você insere o ns1.example.com e ns2.example.com e seu IP associado

Testando Seu Domínio

Quando todas as etapas acima estão completas, você deve estar pronto para ir! Para testar seu domínio, você pode usar sites como whatsmydns.com ou o comando DIG usando o SSH.

dig example.com ns

The output of this command should look like this:

; <<>> DiG 9.9.4-RedHat-9.9.4-61.el7_5.1 <<>> example.com ns

;; global options: +cmd

;; Got answer:

;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 45516

;; flags: qr rd ra; QUERY: 1, ANSWER: 2, AUTHORITY: 0, ADDITIONAL: 1

;; OPT PSEUDOSECTION:

; EDNS: version: 0, flags:; udp: 4096

;; QUESTION SECTION:

;example.com. IN NS

;; ANSWER SECTION:

example.com. 86400 IN NS ns1.example.com.

example.com. 86400 IN NS ns2.examplecom.

;; Query time: 2 msec

;; SERVER: 104.xxx.xxx.xx#53(104.xxx.xxx.xx)

;; MSG SIZE rcvd: 80

Adicionar outro domínio

Para adicionar outro domínio, você precisaria adicionar outro arquivo de zona.

Aqui está um exemplo de como esse arquivo de zona ficaria para nosso arquivo de zona adicional db.domain.com

$TTL 604800

@ IN SOA ns.example.com. root.example.com. (

2; Serial

604800; Refresh

86400; Retry

2419200; Expire

604800 ); Negative Cache TTL

;

@ IN NS ns1.example.com.

ns1 IN A 104.XXX.XXX.XX

@ IN NS ns2.example.com.

ns2 IN AAAA 2607:XXXX:XXXX:XXX::X

@ IN A 104.XXX.XXX.XX

www IN CNAME domain.com

Escrito por Hostwinds Team / novembro 17, 2018